Удаленный доступ к RouteRich на OpenWRT с помощью Tailscale

Настройка VPN-сервера дома может оказаться утомительной. Обычно вам нужен общедоступный статический IP-адрес, доменное имя, и вам приходится иметь дело с переадресацией портов. А что, если ваш интернет-провайдер дает вам только серый IP (за CGNAT) — означает, что к вам даже нет прямого доступа извне? В этом случае традиционные настройки VPN просто не будут работать без дополнительных сервисов. Вот где Tailscale подходит. Он устраняет все хлопоты и позволяет вам безопасно получать доступ к домашней сети из любой точки мира — без статического IP-адреса, переадресации портов и головной боли. Основан он на базе WireGuard VPN.

Все это работает, даже если ваш интернет-провайдер предоставляет вам только серый IP-адрес.

Установка Tailscale на OpenWRT

1. Подготовка

- Убедитесь, что ваш маршрутизатор включен и подключен к Интернету.

- Войдите в веб-интерфейс OpenWRT.

2. Установка Tailscale (Удобнее переключить интерфейс на английский: Система>Система>Язык и тема)

- Перейдите System > Software.

- Нажмите Update Lists

- Найдите и установите tailscale пакет.

Удобно это сделать через терминал: (Службы>Терминал или через SSH(включив его в настройках: Система>Администрирование>Доступ по SSH):

opkg update

opkg install tailscale iptables-nft kmod-ipt-conntrack kmod-ipt-conntrack-extra kmod-ipt-conntrack-label kmod-nft-nat kmod-ipt-nat

Настройка интерфейсов

3. Добавление Tailscale интерфейса

- Перейти Network > Interfaces > Add New Interface.

- Name:

tailscale- Protocol:

Unmanaged - Device:

tailscale0

- Protocol:

- Перейти в вкладку Firewall Settings

- Create / Assign firewall-zone: выбрать поле:

tailscale

- Create / Assign firewall-zone: выбрать поле:

- Нажать Save

Убедитесь, что интерфейсу назначен ваш адрес Tailscale:

Команда в терминале:

ip address show tailscale0

4. Добавить фиктивный интерфейс (необязательно: изолировать локальную сеть Tailscale)

- Перейти Network > Interfaces > Add New Interface.

- Name:

tlan- Protocol:

Unmanaged - Device: оставьте пустым

- Protocol:

- Перейти в вкладку Firewall Settings,

- Create / Assign firewall-zone: выбрать поле:

tlan. - Нажать Save и Save & Apply.

Конфигурация Firewall

5. Перейти в меню Network >Firewall> Firewall Zones

tailscale Zone:

- Input:

accept - Output:

accept - Intra-zone Forwarding:

reject - Отметить:

Masquerading,MSS Clamping - Allow forward to destination zones:

wan - Allow forward from source zones:

tlan - Нажать Save

tlan Zone:

- Input:

accept - Output:

accept - Intra-zone Forwarding:

accept - Masquerading & MSS Clamping: снять галки

- Allow forward to destination zones:

tailscale - Allow forward from source zones: unspecified

- Нажать Save

wan Zone:

- Input:

reject - Output:

accept - Intra-zone Forwarding:

reject - Отметить:

Masquerading,MSS Clamping - Allow forward to destination zones: unspecified

- Allow forward from source zones:

lan,tailscale - Нажать Save & Apply.

Настройка Tailscale

6. Запуск Tailscale

Подключитесь по SSH к маршрутизатору и запустите:

tailscale up

- Будет выведен URL-адрес входа. Откройте его в браузере для аутентификации.

- Если вы впервые, зарегистрируйтесь на сайте Tailscale.

После регистрации, подключение устройства можно увидеть с помощью команды “status” в терминале:

tailscale status

Тест Tailscale соединения с мобильного телефона

7. Проверка соединения

- Установите приложение Tailscale на ваш телефон (ищите в интернете Tailscale.apk).

- Выключите Wi-Fi, используйте мобильный интернет.

- Войдите и подключитесь.

- Скопируйте свой IP-адрес OpenWRT Tailscale из приложения.

- Вставьте его в мобильный браузер — вы должны увидеть веб-интерфейс OpenWRT.

Разрешенные маршруты

Для чего разрешать маршруты? Это позволит вашему маршрутизатору OpenWRT направлять трафик на устройства в вашей локальной сети через Tailscale.

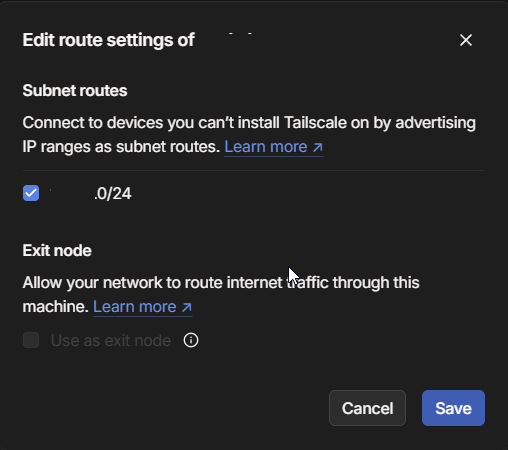

8. Включение разрешенных маршрутов

Запустите команду в Терминале: Замените значение (192.168.1.0) (/24 не меняйте) на вашу подсеть:

tailscale up --advertise-routes=192.168.1.0/24 --accept-routes

service tailscale restart

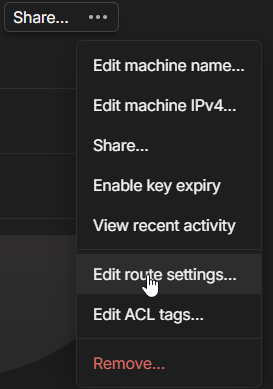

- Разрешить (на сайте) Маршрутизацию на панели администратора Tailscale.

9. Тест с мобильного

- Повторно подключитесь к Tailscale на своем телефоне.

- Посетите локальный IP-адрес вашего маршрутизатора (например,

192.168.1.1) в браузере. - Вы должны увидеть интерфейс OpenWRT.

Настройка выходной Ноды: Exit Node (Если вам это нужно)

Для чего это нужно? Это позволяет вашему устройству отправлять весь свой интернет-трафик через маршрутизатор OpenWRT — действуя как полноценный VPN-туннель.

10. Включение выходной Ноды: Exit Node

Команда в терминале: Замените значение (192.168.1.0) (/24 не меняйте) на вашу подсеть:

tailscale up --reset

tailscale up --advertise-routes=192.168.1.0/24 --accept-routes --advertise-exit-node

service tailscale restart

Разрешить (на сайте) Exit Node на панели администратора Tailscale.

11. Тест выходной Ноды: Exit Node

- На мобильном телефоне повторно подключитесь к Tailscale и включите Exit Node.

- Откройте браузер и найдите “какой у меня IP”.

- Теперь ваш IP-адрес должен быть широкополосным IP-адресом вашего маршрутизатора.

- Отключите выходной узел и обновите страницу — теперь ваш IP-адрес должен отражать вашу мобильную сеть.

- Это подтверждает, что VPN работает в полном туннеле.

Дополнительные материалы: